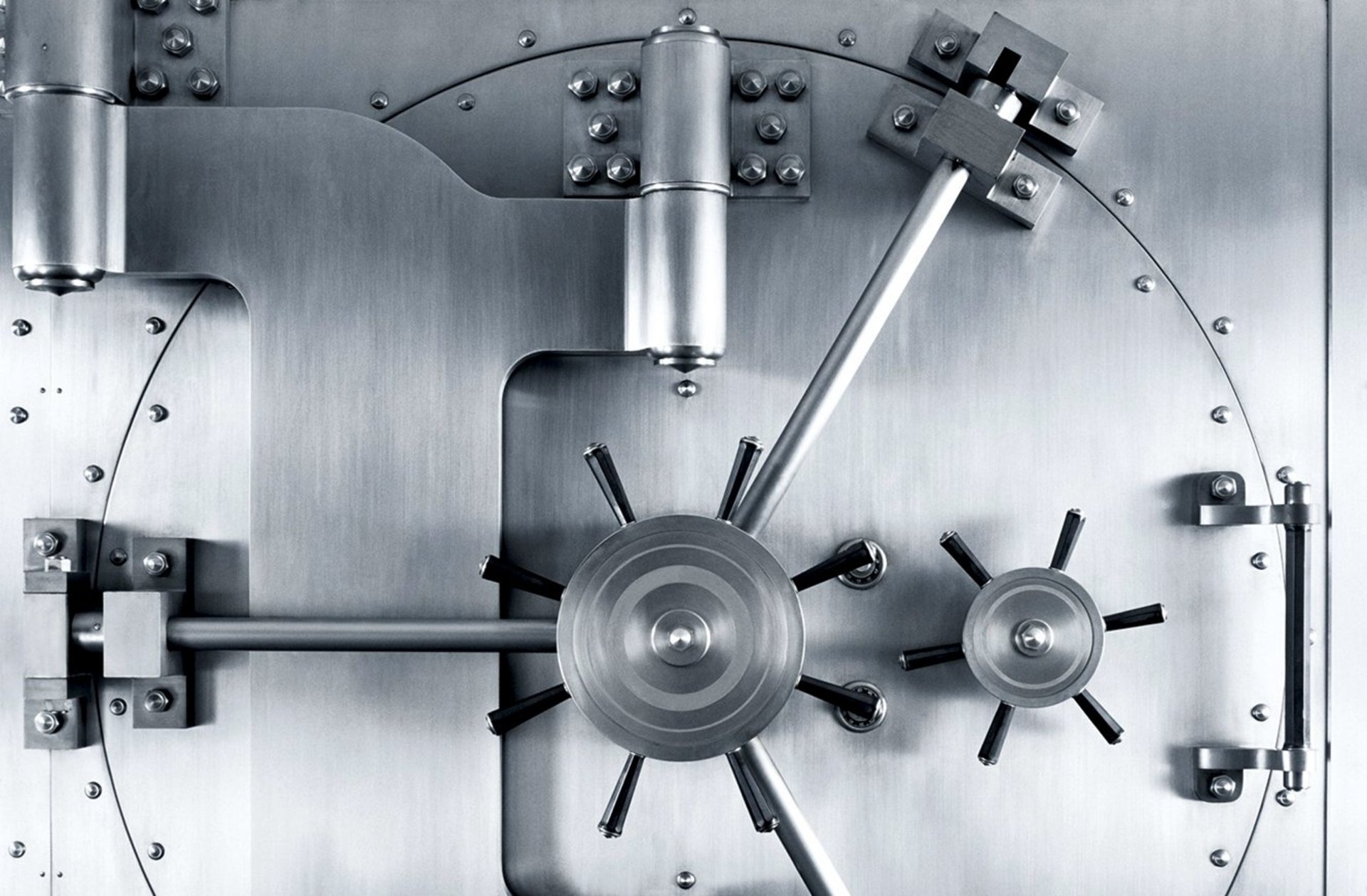

Privileged Accounts sind eine Art Generalschlüssel. Für fast alle Geräte, Systeme, Anwendungen und Datenbanken gibt es privilegierte Konten, also Zugriffmöglichkeiten für Nutzer mit besonderen Rechten. Ohne solche Accounts kann eine IT auch gar nicht funktionieren. Administratoren benötigen diese Accounts für ihre Aufgaben, um beispielsweise Software-Updates zu installieren, Passwörter zurückzusetzen, Konten einzurichten oder zu deaktivieren.

Das Risiko

Privilegierte Accounts bieten meist unbegrenzten Zugriff auf Systeme und Daten – und genau darin besteht das Risiko, denn diese Accounts selbst werden wenig bis gar nicht kontrolliert. Unkontrolliert eröffnen sie jedem, der über diesen Account verfügt, eine totale Kontrolle über die «normalen» Konten, und im übrigen Unternehmen weiss im Grunde niemand, was damit genau passiert.

Das ist die Stunde des Privileged Account Management (PAM), das mehr und mehr zu einem Eckpfeiler einer konsistenten Sicherheitsstrategie wird. PAM überwacht die Rechte der privilegierten Konten, muss aber vor allem aber auch den Zugang zu diesen Konten steuern; es müssen also die Zugriffsrechte für Nutzer geregelt werden, die dann ihrerseits Zugriffsrechte regeln können. Eine wichtige Aufgabe, denn wenn hier etwas schiefgeht, ist der «Generalschlüssel» nicht mehr sicher. In PAM-Projekten müssen drei zentrale Komponenten implementiert werden:

- kontrollierter und sicherer Zugriff auf privilegierte Konten;

- Implementierung weniger privilegierter Zugriffsrechte;

- Monitoring sowie Überwachung von privilegierten Accounts.

Kontrollierter Zugriff

Die Reduzierung der Risiken von privilegierten Accounts erfordert zunächst eine gründliche Bestandsaufnahme der betreffenden Konten und Kontoinhaber. Unternehmen können die problematischen Punkte erst beurteilen, wenn sie über eine umfassende Übersicht aller privilegierten Accounts zusammen mit den Menschen und Systemen, die darauf zugreifen können, verfügen. Wenn man nicht weiss, wo man dabei ansetzen soll, empfiehlt es sich, bei den Zugängen von Drittanbietern oder Lieferanten zu beginnen – wobei es oft die ersten Überraschungen gibt, wenn man feststellt, wer alles über einen «Generalschlüssel» verfügt. Das ist beispielsweise häufig der Fall, wenn ein

Unternehmen Anbieter oder Berater für spezialisierte Lösungen und Services einsetzt, die privilegierten Remote-Zugang zur Infrastruktur benötigen.

Wer dann nicht zwischen dem privilegierten Zugang eines Dritten und dem eines «traditionellen» Administrators differenzieren kann, hat damit ein Problem; die damit verbundenen Risiken muss man sich nicht noch im Detail ausmalen.

Als Nächstes sollte man einen sicheren Ort festlegen, an dem die Anmeldeinformationen gespeichert werden; Verschlüsselung und mehrere Schichten der Authentifizierung sind hier natürlich unverzichtbar. Anschliessend müssen alle Prozesse eliminiert werden, nach denen solche Informationen unter Nutzern ausgetauscht werden können. Stattdessen muss eine individuelle Verantwortung durch die Implementierung von strengen Passwörtern gewährleistet sein.

Man kann dies für alle in Frage kommenden Accounts manuell erledigen, was aber zeitaufwendig ist und – was noch schwerer wiegt – ausserdem fehleranfällig ist. Unternehmen, die dem PAM die nötige hohe Priorität zumessen, greifen daher auf technische Lösungen zur Passwortsicherung zurück.

Privilegierte Passwort-Sicherung – Privileged Safe Technology – schützt nicht nur die betreffenden Anmeldeinformationen durch mehrere Sicherheits- und Authentifizierungsschichten, sondern ermöglicht auch den Zugang zu ihnen nur über entsprechende Workflows.

Zum Abschluss dieser Phase sollte man aber prüfen, ob durch das Entfernen der bislang üblichen Anmeldeinformationen die Produktivität beeinträchtigt wird. Auch bei einem PAM-Projekt sollte man sicherstellen, dass die Geschäftsprozesse nicht behindert werden. Sonst sind Betroffene möglicherweise motiviert, das Projekt selbst zu be- oder gar zu verhindern.