Fehlerkultur für Kriminelle

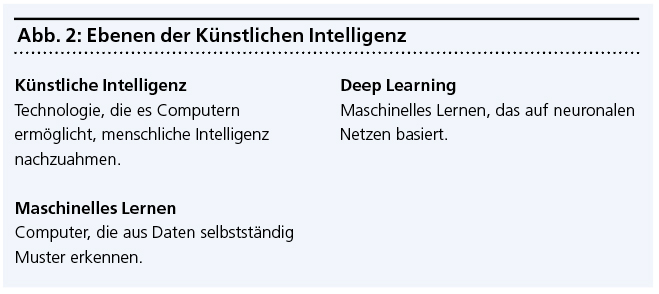

Immer öfter machen sich auch die Angreifer die Automatisierung intelligenten Verhaltens zunutze, um die Cyber-Sicherheitsmassnahmen in Unternehmen zu unterwandern. Die Eintrittsbarriere, KI für kriminelle Aktivitäten zu nutzen, ist deutlich gesunken. «KI as a Service» wird bereits von Hackern zur Verfügung gestellt und die gewünschte Software im Auftragsverhältnis programmiert.

Angriffstaktiken und Strategien werden immer ausgeklügelter, da Kriminelle KI und Maschinelles Lernen (ML) einsetzen, um aus erfolgreichen wie auch aus gescheiterten Attacken zu lernen. Geht es um Angriffe auf Unternehmen, wird Malware, die via E-Mail verschickt wird, am häufigsten eingesetzt. KI kann zum Beispiel Nutzerverhalten imitieren und Texte von hoher semantischer Qualität produzieren. Dies macht es schwierig, manipulierte E-Mails von echten zu unterscheiden. Ein weiteres Beispiel ist die Verwendung von KI bei Phishing-Attacken. Mittels KI können online verfügbare Informationen dafür verwendet werden, eine für ein potenzielles Opfer passgenaue Attacke zu kreieren.

Expertenmangel

Obwohl KI helfen kann, Cyberangriffe zu erkennen und zu verhindern, darf der Mensch nicht vergessen werden. Mitarbeitende müssen immer wieder informiert und sensibilisiert werden, damit sie aktuelle Gefahren kennen und das richtige Mindset entwickeln. Solche rudimentären Präventionsmassnahmen sind wichtig, denn gravierende Angriffe beginnen meist mit Social Engineering. Konnten über diese zwischenmenschliche Beeinflussung vertrauliche Zugangsinformationen erschwindelt werden, ist der Weg für den Angriff auf das Unternehmenssystem frei.

Der menschliche Verstand sollte also auch immer zum Einsatz kommen. Hier zeigt sich der nächste Knackpunkt für mehr Cyber-Sicherheit: Zahlreiche Firmen klagen über einen Mangel an qualifizierten Experten in den eigenen Reihen. Künstliche Intelligenz ist schlussendlich nur dann von Nutzen, wenn es Menschen gibt, die ihre Vorteile zu nutzen wissen.

Vorbereitung ist alles

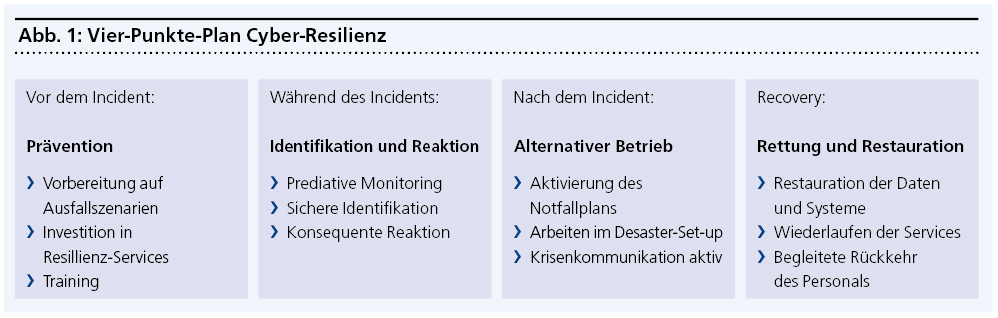

Geht es um die Frage nach der Wahrscheinlichkeit eines Cyber-Angriffs, spielen menschliche Experten beziehungsweise deren Verhalten eine essenzielle Rolle. Die Wahrscheinlichkeit wird häufig mit Blick in die Vergangenheit eingeschätzt. Ein psychologisches Problem: Ist ein Risiko nicht aufgetreten, wird die Wahrscheinlichkeit für die Zukunft meist unterschätzt. Der Umgang mit dem Risiko Cyber-Angriff sollte daher mit folgender Frage beginnen: Was passiert, wenn der Ernstfall morgen eintritt? Die Vorbereitung auf einen Cyber-Angriff und einen möglichen resultierenden Cyber-Shutdown dürfte heutzutage die einzig richtige Risikostrategie sein. Ein Vier-Punkte-Plan hilft, sich einen Überblick über Massnahmen für mehr Cyber-Resilienz im Unternehmen zu verschaffen.

An erster Stelle steht Prävention, um es Angreifern so schwer wie möglich zu machen. Gleichzeitig gilt es Ausfallszenarien zu definieren, um bei einem Angriff schnellstmöglich reagieren zu können. Damit dies möglich ist, braucht es ein Predictive Monitoring, das Abweichungen von der Norm registriert und Alarm schlägt. Dank der Vorbereitung kann die Art des Angriffs effizient erkannt und mit den richtigen Massnahmen Gegensteuer gegeben werden.

Ist der Angriff dennoch erfolgreich, gilt es, den Notfallplan zu aktivieren. Im Rahmen des Möglichen wird dann im Desaster-Set-up gearbeitet und der abschliessende Schritt vorbereitet. Wer im Vorfeld geeignete Backup- und Recovery-Massnahmen definiert hat, kann relativ schnell Daten und System wiederherstellen und in den Normalbetrieb zurückkehren.